当我卧在沙发里正与即将合上的双眼皮做回合制搏斗时,听到了熟悉的“沉稳”脚步,使劲睁眼瞅了下,果然是熟悉的老友,云鼎实验室研究员宋兵和张壮。

“堵路上了啊?”“啊,有点堵,我们实验室的其他人还在路上,要不我们先开聊?”壮哥顺手从桌子上抽了张纸抹去额头的汗,一屁股坐在对面的沙发里喘着粗气。我和宋兵对视了下会心一笑,看来这个夏天对胖子来说还没过去。“没问题,那咱们先聊,喝点什么?”“来杯威士忌吧,加冰”“大早上就喝酒,真的好吗?”“随便润润嗓子”“……”壮哥没有把冰块倒进威士忌里,而是把威士忌倒进了一整杯冰块里。他拿着整杯“冰块”,咕咚咕咚喝了口后舒爽的“啊~”了一声,往后一躺陷进了沙发里。腾讯安全云鼎实验室是背负着守护腾讯云重任的团队之一,对他们来说与各种网络攻击做对抗只是家常便饭,之后他们与我聊的便是在今年CSS云安全分论坛上的部分内容。宋兵的日常工作就是与各种网络攻击打交道,据他介绍,在常人看不到的“地下”,雇佣黑客进行攻击服务其实已拥有成熟的黑产链并且还在不断的进行技术革新,其中规模最大、盈利最多的便是DDoS网络攻击。

而谈DDoS网络攻击,一定绕不过“暗云” 事件,时间线先拉回到去年——

5月26日19点,腾讯云安全的大禹系统监测到一起大面积的DDoS网络攻击在全国互联网上肆虐,国内至少有数百万台电脑被感染沦为“肉鸡”,仅仅单个IP遭受黑客攻击的流量规模就高达650G。

此次网络攻击事件因木马感染而起,这款被称之为“暗云”的木马其实早在前些年便被捕获,但随着木马不断更新迭代,“暗云Ⅱ”、“暗云Ⅲ”等变种接连而至,这起如此大规模的网络攻击活动便是由“暗云Ⅲ”引发。

照此看来,如果不抓到“暗云”背后的网络犯罪团伙,那恐怕由“暗云”引发的网络犯罪事件将会无休止的继续下去。

从最初监测到“暗云”的DDoS网络攻击行为,再通过分析病毒还原出其作案手法、逆向追踪找到病毒的传播源,宋兵他们发现暗网背后的犯罪团伙是通过破解版游戏来扩散病毒,并顺着这条线抓捕到了暗云犯罪团伙。

宋兵边用手指在沙发扶手上有节奏的敲打,边和我形象的解释了什么是DDoS行为。

如果说把我们的计算机(数据库、服务器等等)比做一个商店,里面有各种各样的商品。某一天有人看你的店铺很火,就派人来你的店里乱转,还不购买商品,而店铺只有这么大,这些恶意的流量进来后正常流量就很难进来了,像这种攻击被称为DoS攻击。

佛系灵魂画作

而随着计算机和网络技术的不断发展,店铺越来越大,DoS攻击就显得没什么效果了。这时派遣恶意流量的店铺便开始联合其他店铺,一同派遣恶意流量,这时就形成了DDoS攻击。在这种攻击下,不仅会导致正常的流量很难进入,甚至会让服务器崩溃和瘫痪。

出于各种恶意目的,网络攻击服务有着巨大的“市场需求”,网络犯罪者瞄准了这块可口的“蛋糕”,在网上提供各种工具和服务,发展到现在已有了成熟的黑产链条,甚至还有了线上交易平台。

宋兵以DDoS网络攻击的发展过程为例,向我揭露了这条黑产链的现状。

1. 炫技时期

DDoS很早之前就被利用过多次,但这一攻击技术一直未被重视,直到2000年初时,全球最大门户网站雅虎被攻击停止服务——这次攻击是加拿大高中生Michael Demon Calce发起的,其网名为“黑手党男孩”,后续他又利用DDoS成功攻陷eBay、CNN、Amazon等。

以此事件为时间坐标,DDoS攻击开始被人们关注和重视,研究这项技术的高级技术人员也越来越多,大家有新的攻击类型与方法时往往只是炫耀技术能力,未有任何的利益获取与商业运作模式。此时的DDoS攻击无论在人员组成或攻击方法上都较为单一,其控制链条也较短。

宋兵分析,这个阶段的网络犯罪者首先会制作黑客软件,之后通过弱口令、漏洞等方式将软件植入个人电脑或服务器中,来获取被病毒感染的电脑(肉鸡/僵尸)。

之后网络犯罪者会以服务器作为控制端,管理成百上千台肉鸡,形成一股强大的攻击力量,针对目标服务器进行DDoS攻击。

2. 个人获利时期

此时期的肉鸡的整体连接与管理模式都发生重大的发展,通过技术的发展,肉鸡可容纳的数据上限大大增加,周时管理也相对简化了很多。一些传统的例如在后台运行命令、视频监控等功能,慢慢开始弱化或消失,其核心功能向单一的DDoS攻击又迈进了一步。

在人员上,出现了发单人与担保商两个角色,催生出这两个角色主要是因为从炫技时期转化到了个人获利时期,网络犯罪者进行DDoS攻击会更有针对性并且要求有额外的报酬。

宋兵谈到,如果网络犯罪者想要获取更大的利益,那么就需要寻找更多的买家,这时就有了担保商的角色。

担保商说白了就是传统中介,他们有较广的人脉和信誉,不仅仅能为网络犯罪者找到更多的买家,还能让买家信任其具有DDoS的攻击渠道。他们在促使交易达成后,通过从中间抽取一定的分成做为回报。

3. “反射放大”与团伙时期

在DDoS黑产的逐利性越来越明显的同时,肉鸡已不能满足网络犯罪者的需求。一个是因为其规模扩充较难,要建立各种传播渠道;另一个是反病毒软件的快速发展与响应周期越来越短,致使肉鸡的存活时间也相应变短,僵尸网络构建更加困难。

网络犯罪者为了寻求更低的成本和更便捷的管理,达到攻击与利益最大化,“反射放大”便应运而生。

经云鼎实验室分析,“反射放大”只需要维护10-50不等的高配置发包机,收集几万个反射源IP,便可替代肉鸡,甚至攻击出比肉鸡更大的流量。反射放大在DDoS攻击的占比逐年增加,目前甚至已超过一半。

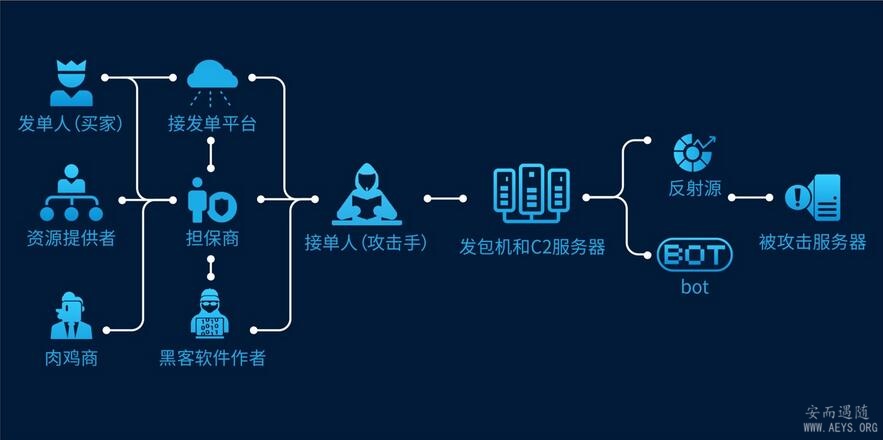

随着DDoS攻击手法的增加和升级,利用DDoS进行勒索、攻击竞争对手的情况也越来越普及。这进一步催生了DDoS人员的细化,增加了肉鸡商、接单人、资源提供者、接发单平台等几个维度。在这个阶段中,DDoS攻击人员由原先少量分散的工作方式真正向团伙发展。

此时期DDoS已开始被做为网络武器,由团伙获利上升到了网络武器层面。例如2007年4月爱沙尼亚的国会、总统府、总办理公室、央行、主要媒体报社等遭受DDoS攻击。2008年俄罗斯在与格鲁吉亚的五日战争中也出现了DDoS攻击。

4. 平台化与成熟的DDoS黑产链条

看似成熟的体系背后其实也仍存在许多不足之处,例如成单率难以保障、攻击效果无法考量、响应时间太长等问题。

“但在巨大经济利益面前一切问题都是可以克服的”,宋兵笑着调侃道。

从目前存在的DDoS攻击产业链条来看,原先的多个环节已逐渐完成了自动化,使整个链条无需人工参与。发单人直接在DDoS服务平台下单就可以完成全部操作,宋兵称这样的平台为“页端DDoS攻击平台”。

页端DDoS攻击平台包括用户注册、套餐付费、攻击发起等一系列操作,且在用户端都可以完成,不需要其他人员参与,此处省去了担保商的环节。从购买者下单到平台发起DDOS攻击,时间不过短短几分钟。

宋兵笑着无奈的叹气,“这种平台不仅实现了能方便快捷的达成交易,也真正意义上的做到了没有中间商赚差价”。

5. 未来发展的暗网化

在DDoS的攻防战中,始终是DDoS黑色产业链快人一步,而DDoS的各种安全防御只能被动承受。

因为目前的页端DDoS攻击平台的暴露面太大,在平台小有名气后,面临的就是被封禁的风险,而为了使投入产出能够最大化,未来页端DDoS攻击平台暗网化必然是一个趋势。