最近读到这个帖子:“get_local_and_public_ip_addresses_in_javascript(用javascript获取本地和公网IP地址)”我就开始想,这个用来黑进WIFI路由器是个好思路啊,我手头正好有个TP-LINK的WR741N,那就测起来呗。 收集相关信息,我最开始找到了一篇“Brazilian, U.S. Web Users Targeted by Router-Hacking Group”(Router-Hacking组织瞄上的巴西、美国用户),以及另一篇非常拽的“4.5 million routers hacked in Brazil”(巴西被黑掉的450万路由器)。攻击代码是针对IE的,然后我就想,“用javascript来获取本地IP之后,应该就没那么难了吧”,然后我就开始挖坑。。。 我发现了介个,那就开始吧,呵呵:)。能够找到IP,然后尝试与路由器对话。“同源策略”贼闹心,整得不能直接给路由器发XMLHttpRequests。HTTP基础认证 也整的不能通过对话框读版本,也读不了头文件等等。 但是要是TP-Link呢,就可以用iframe或者img标签。遇到Chrome就坏菜,所以我就只能测试iceweasel了。如我所言,不能发送GET/POST请求,但是你可以用这个登陆: <iframe src="http://admin:[email protected]">。 关于绕过同源策略最有趣的就是,根本不用绕,你可以直接像我一样用iframe登陆,包括img标签: http://www.tp-link.com/resources/simulator/TL-WR750N_V5.0/images/top1_1.jpg

但是还有个问题,如果username/password不匹配,基础认证对话框就弹出来了,没有办法用javascript来关闭或者隐藏它。花了好几个小时我最终绕过了通过:setAttribute("id", Math.random());

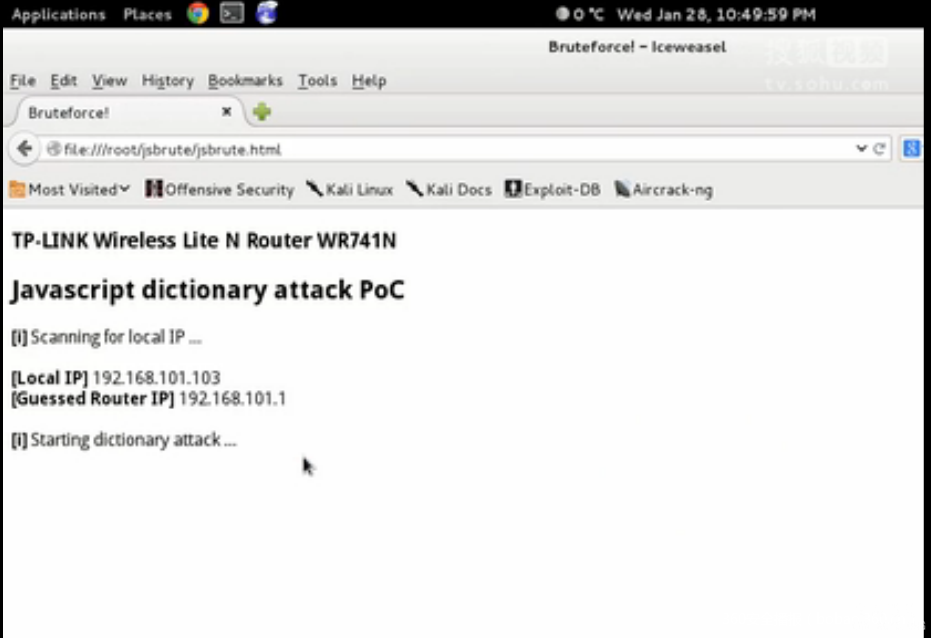

之后我就写了针对我的路由器的poc,成功测试的视频: http://my.tv.sohu.com/us/246603286/78273019.shtml TP-Link模拟器:

http://www.tp-link.com/en/support/emulators/ OK,我能获得本机ip,我可以用“绕过”验证窗口来破解密码,但是怎样识别路由版本来修改DNS?然后我继续挖...

我知道可以包含图片,但脚本呢?有个很赞的.js文件,localiztion/str_menu.js。http://www.tp-link.com/resources/simulator/TL-WR750N_V5.0/localiztion/str_menu.js

PoC我放在这了,针对Mozilla Firefox和TP-Link路由器的版本:http://www.hacktheplanet.cz/PoC.html

源代码放这:https://gist.github.com/vavkamil/50f9c2faf100ad8c5376

如果你没有TP-Link路由器,你可以用这个:http://www.hacktheplanet.cz/PoC2.html

更改DNS设置就是几行代码的事。可以轻易获取IP,匿名更改DNS设置,如此可怕的时代,我们如何自处?

参考:

http://net.ipcalf.com/

http://crypto.stanford.edu/PwdHash/pwdhash.pdf

http://www.browserleaks.com/javascript

http://www.gnucitizen.org/blog/hacking-the-interwebs/

http://www.eweek.com/security/plug-and-play-flaws-leave-millions-of-devices-vulnerable-researchers

http://www.w3schools.com/html/html5_webstorage.asp

http://www.w3schools.com/html/tryit.asp?filename=tryhtml5_webstorage_local_clickcount

https://hacking.ventures/local-ip-discovery-with-html5-webrtc-security-and-privacy-risk/

https://dl.dropboxusercontent.com/u/1878671/enumhosts.html

https://github.com/diafygi/webrtc-ips

https://diafygi.github.io/webrtc-ips/

http://www.scip.ch/en/?vuldb.8501

http://1337day.com/exploit/20372

http://diveintohtml5.info/storage.html

https://github.com/cldrn/nmap-nse-scripts/blob/master/scripts/6.x/http-tplink-dir-traversal.nse

http://www.pcworld.com/article/2104380/attack-campaign-compromises-300000-home-routers-alters-dns-settings.html

http://hexus.net/tech/news/network/61925-some-tp-link-routers-vulnerable-exploit-found-wild/

http://www.jakoblell.com/blog/2013/10/30/real-world-csrf-attack-hijacks-dns-server-configuration-of-tp-link-routers-2/

http://news.softpedia.com/news/Cybercriminals-Exploit-TP-Link-Router-CSRF-Vulnerabilities-to-Hijack-DNS-Settings-395545.shtml

https://exploits.shodan.io/?q=TP-Link

https://developer.mozilla.org/en-US/docs/Web/HTTP/Basic_access_authentication

http://www.w3schools.com/html/tryit.asp?filename=tryhtml5_webstorage_local_clickcount

原文链接:http://www.xexexe.cz/2015/02/bruteforcing-tp-link-routers-with.html

|